Convierta un $1 dólar en $100 dólares inmediatamente. ¡Sus archivos personales están cifrados!

Esas son las cinco palabras que nadie quiere ver aparecer en su pantalla. De hecho, los investigadores de Websense® Security Labs™ han identificado una táctica que resulta interesante en la proliferación del ransomware Crypto.

Uno de los ejemplos más conocidos es aquel que se aprovecha de la vulnerabilidad muy humana relativa al temor a recibir una multa de tránsito. En los casos más recientes, los atacantes decidieron utilizar el sofisticado kit de explotación Angler con el fin de aprovechar las vulnerabilidades del software.

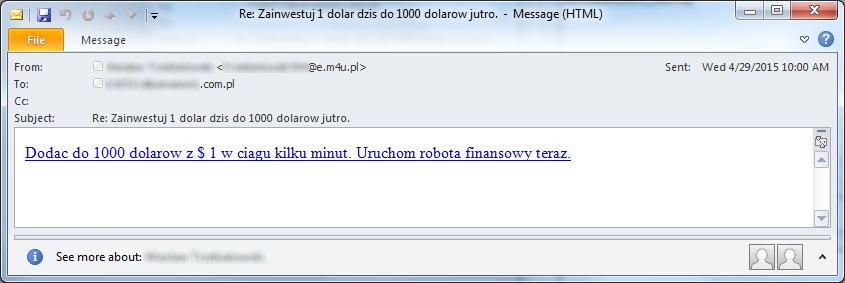

Y si se le ofreciera la oportunidad de convertir un dólar en cien dólares inmediatamente” o “Invertir $1 dólar hoy y ganar $1000 dólares mañana”, o si se le preguntara “¿Necesita dinero ahora?” ¿Eso despertaría su interés? Por supuesto que los atacantes esperaban que las víctimas polacas a las que estaban dirigiéndose específicamente cayeran en la tentación.

En un principio se identificó esta variante cuando se monitorearon las campañas de correo electrónico que alentaban a los destinatarios a dar clic en los URLs hospedados en páginas comprometidas. Los spammers utilizan URLs de sitios comprometidos para asegurar un índice de clics más alto en sus mensajes.

Los sitios comprometidos resultan mucho menos sospechosos para una víctima perspicaz que los sitios que se han registrado recientemente. Lo que es interesante es que los atacantes están haciendo que los sitios comprometidos entreguen spam en la mayoría de los casos, pero cuando una víctima potencial llega al sitio comprometido es redirigida al malware. En este caso, el malware es Teslacrypt el cual se entrega a través del kit de explotación Angler. Cabe señalar que también se ha entregado Teslacrypt a través de varios otros kits en el pasado.

Al emular el URL señuelo en el Websense File Sandbox, pudimos seguir la cadena de infección desde el señuelo de correo electrónico a través del kit de explotación Angler, hasta la eventual ejecución de Teslacrypt en el sistema. El atacante trató de ser lo más sigiloso posible para evadir la detección en varias etapas de la cadena de ataque.

El atacante puede beneficiarse de tres maneras al utilizar el kit de explotación Angler:

- Angler es capaz de infectar con “un clic”. Las víctimas tienen posibilidades considerablemente bajas de darse cuenta de que lo que se les está pidiendo hacer no es legítimo.

- Angler hace una entrega “sin archivos”. La aplicación sospechosa nunca se graba en el disco duro de la víctima, reduciendo considerablemente así la posibilidad de que el software antivirus (AV) la detecte. Se ha demostrado que Angler identifica el antivirus antes de decidir si grabar el malware en el sistema o almacenarlo en la memoria.

- Angler permite entregar malware cifrado. El malware que se descarga no luce como un ejecutable. Esto disminuye la posibilidad de detectarlo a nivel de la red.

El siguiente reporte muestra el análisis de Websense File Sandbox para la entrega basada en archivos de TeslaCrypt:

La comunicación de comando y control se muestra a continuación:

El conjunto de comportamientos sospechosos permite que la entrega basada en archivos se identifique más fácilmente como un archivo ejecutable malicioso. El método de entrega sin archivos hace que el proceso de infección se realice con más sigilo.

La detección estática fue considerablemente menos efectiva que el análisis de sandbox con únicamente 20 por ciento de detección Total de Virus al momento de redactar este blog.

Este bajo índice de detección sólo empeorará con el mecanismo de entrega sin archivos, ya que el software antivirus ni siquiera podría tener la oportunidad de analizar el archivo.

Mitigación

Los clientes de Websense están protegidos desde la entrega inicial a través del correo electrónico con TRITON AP-EMAIL. Si los usuarios reciben contenido malicioso, se ofrecerá protección vía ACE, el Websense Advanced Classification Engine, en las diferentes etapas de la cadena de ataque como se detalla a continuación:

- Etapa 2 (Señuelo) – ACE cuenta con protección contra la entrega de correo electrónico malicioso y los sitios web a los que se les ha inyectado contenido malicioso que lleva al contenido del kit de explotación

- Etapa 3 (Redireccionamiento) – ACE cuenta con protección contra los redireccionamientos que se sabe están asociados a Angler

- Etapa 4 (Kit de Explotación) – ACE cuenta con protección contra el kit de explotación Angler

- Etapa 5 (Dropper) – El sandboxing de archivos de ACE identifica los binarios maliciosos asociados a Angler y TeslaCrypt

- Etapa 6 (Call Home) – ACE cuenta con detección para el tráfico de comando y control que se sabe está asociado a TeslaCrypt

Resumen

En el caso del señuelo de correo electrónico, los atacantes inyectaron código en los sitios comprometidos y enviaron los enlaces a este contenido a través del correo electrónico. Los investigadores de Websense pudieron crear una analítica para seguir este código inyectado en las miles de millones de piezas de tráfico web analizadas por su producto todos los días. A partir de esto, pudimos identificar que los atacantes utilizaron el sitio comprometido de forma oportunista para entregar spam a las masas y malware a víctimas específicas. En este caso, el código se inyectó en varios sitios populares. Dado el reciente incremento de las infecciones de TeslaCrypt y el hecho de que se sabe que Angler ha estado involucrado en varios incidentes de alto perfil, hay razones de sobra para creer que los atacantes hicieron todo lo posible por infectar a tantos usuarios como pudieron de manera oportunista. Este modo de infección de cero clics o drive-by le da a la víctima una oportunidad remota de tomar las decisiones correctas para evitar la infección. Se requiere de una defensa a profundidad en varias etapas de esta cadena de ataques para lidiar con amenazas complejas como esta.

Para obtener más información por favor visite el blog de Websense Security Labs: