La tecnología SSL Secure Sockets Layer (en español capa de conexión segura entre un navegador de Internet y un servidor) -adoptada hace ya bastante tiempo- ha tenido un año ciertamente difícil. Luego de Heartbleed, Poodle y otras vulnerabilidades de alto perfil viene FREAK (Factoring attack on RSA-EXPORT Keys), que al momento de publicación de este blog post, ha roto aproximadamente el 36% de todos los sitios confiables por navegadores (como este link) incluyendo sitios web que pertenecen a la NSA y al FBI. Además se cree que cerca del doce por ciento de sitios web de alto rango de Alexa son vulnerables a esta falla lo que ocasiona que los visitantes estén en alto riesgo en estos momentos.

Exposición e Impacto

La vulnerabilidad, descubierta por Karthikeyan Bhargavan de INRIA en Paris y el grupo mitLS, permite a un atacante activo realizar un ataque del tipo ‘man-in-the-middle’ con el fin de degradar una conexión cifrada entre un cliente y un servidor vulnerable que acepta claves RSA con grado exportación a 512-bits. La clave capturada puede utilizar una nube pública en cuestión de horas y adicionalmente ser utilizada para descifrar la comunicación entre el cliente y el servidor. Una vez que la clave ha sido comprometida, toda la información personal incluyendo contraseñas y datos financieros está en riesgo.

El origen de la vulnerabilidad reside en las restricciones de exportación criptográfica impuestas por el gobierno de Estados Unidos en la década de 1990. Desde entonces las restricciones se han suavizado, pero la puerta trasera de cifrado débil ha perdurado en el software. A principios de 1990, los recursos para romper una encriptación a 512-bit iban más allá del alcance del atacante promedio. Sin embargo al día de hoy, y dado el meteórico ascenso de la potencia de cálculo en conjunto con la reducción de costos, romper el cifrado de 512-bits ya no es un trabajo desalentador. Esto significa que la criptografía de puertas traseras ha fracasado una vez más con serias implicaciones en la seguridad de la Internet.

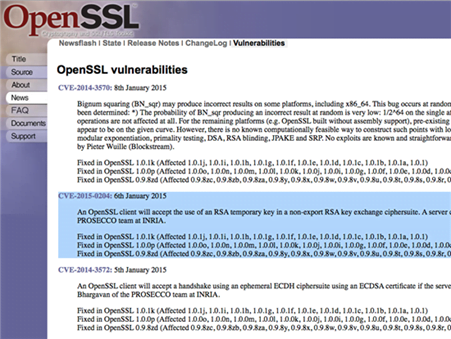

Los servidores vulnerables y los clientes no ofrecen la suite RSA_EXPORT o no utilizan una versión de OpenSSL que es vulnerable a CVE-2015-0204, el identificador CVE asignado a la vulnerabilidad SSL FREAK.

Mitigación

En enero de 2015 OpenSSL publicó un parche que direcciona esta vulnerabilidad. Igualmente, varios proveedores están en el proceso de liberar parches para la vulnerabilidad. Recomendamos encarecidamente aplicar estos parches tan pronto como estén disponibles.

Al momento de la publicación de este blog post, los investigadores de Websense no están conscientes de la explotación activa de esta vulnerabilidad, aunque los ataques del tipo ‘man-in-the-middle’ son de uso común en los ataques dirigidos por los hackers contra periodistas y visitantes internacionales de alto perfil, así como por atacantes oportunistas.

Websense Security Labs™ continuará monitoreando la situación y proporcionando actualizaciones según sea necesario.

Para obtener más información por favor visite el blog de Websense Security Labs: http://community.websense.com/blogs/securitylabs/archive/2015/03/04/ssl-a-freakishly-long-existence.aspx